Alert cyberbezpieczeństwa – jak ochronić firmę w sieci?

Kliknięcie w przypadkowy link, wejście na nieznaną stronę, pobranie obcego oprogramowania. Możliwości jest wiele, ale efekt jeden – zainfekowanie używanego przez nas sprzętu. Dalszych scenariuszy można się spodziewać. Jeżeli mamy wystarczająco dużo szczęścia złośliwe oprogramowane zostaje wykryte i odpowiednio szybko usunięte przez zabezpieczenia naszego komputera. Jednak jeśli sprawa jest poważniejsza możemy zmierzyć się z kradzieżą danych, poufnych informacji czy środków zgromadzonych na kontach bankowych. Sytuacja komplikuje się jeszcze bardziej gdy atak dotyczy firmy lub prowadzonej działalności.

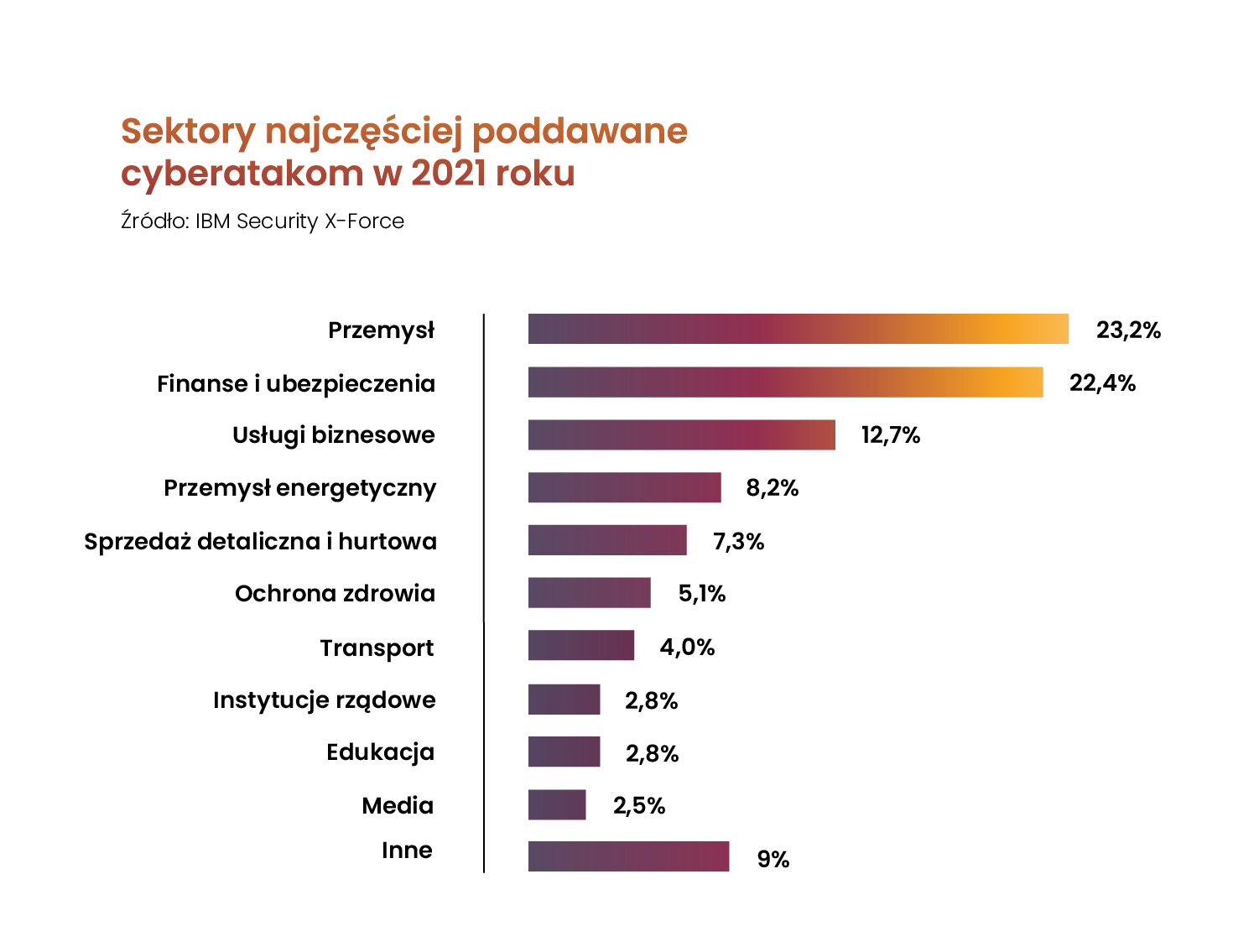

50 lat od powstaniu pierwszego złośliwego kodu (zainteresowanych historią odsyłam tutaj) z cyberatakami w sieci mierzymy się na co dzień. Z roku na rok wrasta ich liczba, a ofiarami nie są już wyłącznie wielkie międzynarodowe korporacje. Z raportu “Cost of Cybercrime Study” sporządzonego przez Accenture wynika, że 43% ataków hakerskich wymierzanych jest aktualnie w małe przedsiębiorstwa.

Atak cybernetyczny w praktyce – z czym się mierzymy?

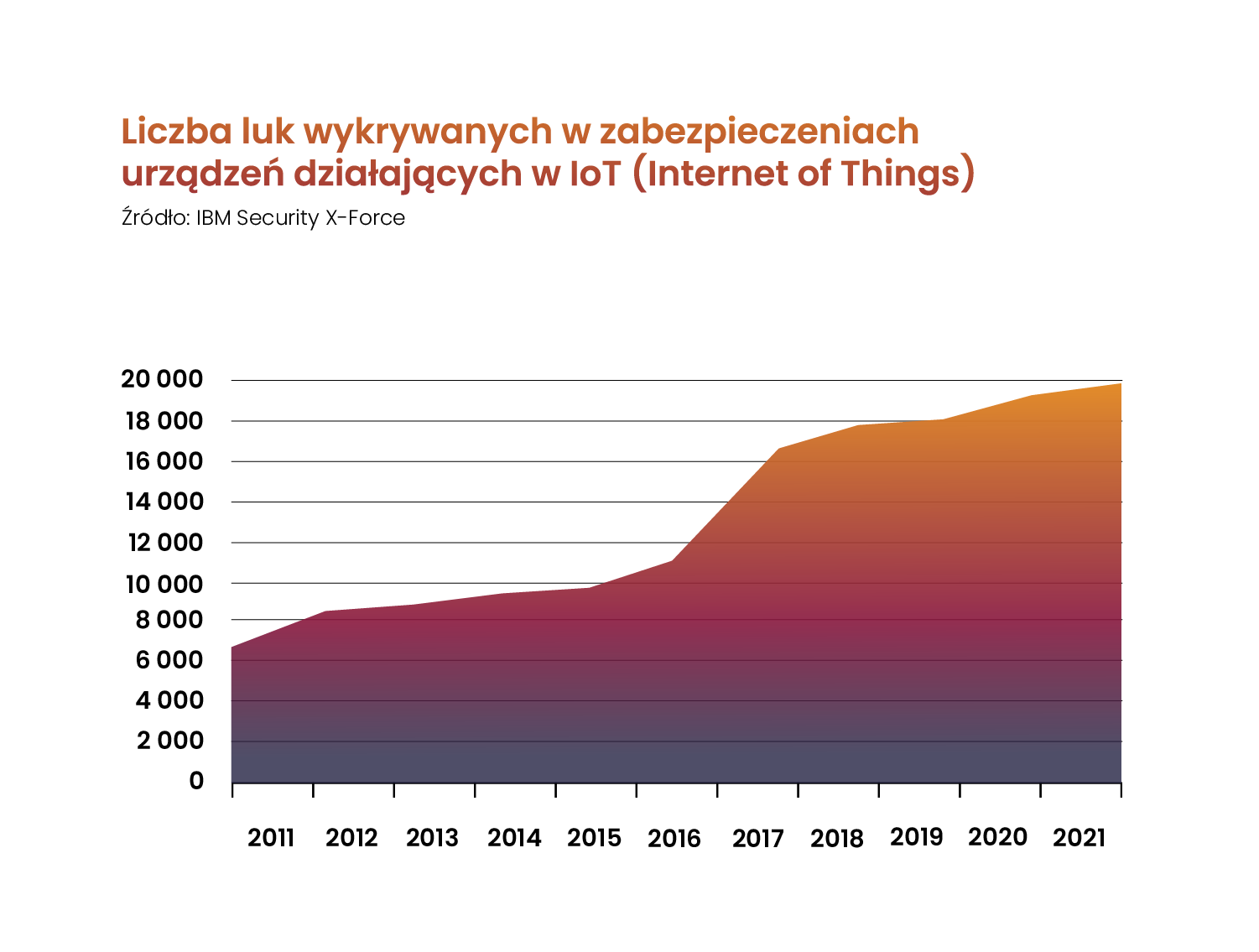

Kradzieże danych, uszkodzenia infrastruktury, a co za tym idzie długotrwałe przestoje w funkcjonowaniu to tylko część skutków z jakimi mogą mierzyć się zaatakowane przedsiębiorstwa. Coraz częściej horyzontem możliwości hakerów jest wyłącznie ich wyobraźnia. W otaczającym nas świecie większość czynności wspomagana jest przez podłączone do sieci sprzęty. Tworzą one tzw. IoT, czyli Internet rzeczy. W uproszczeniu jest to system urządzeń elektronicznych, które mogą automatycznie wymieniać pomiędzy sobą dane. W to szerokie pojęcie możemy zaliczyć coraz większą liczbę inteligentnych urządzeń np. sprzęty typu smart home, których zabezpieczenia nie pozostają bez wad.

Możliwych scenariuszy ataków cybernetycznych jest wiele. Warto jednak znać najpopularniejsze z nich i wiedzieć czego powinniśmy się wystrzegać.

Ransomware

Ta nazwa, szczególnie wśród właścicieli małych i średnich przedsiębiorstw, wywołuje coraz większe emocje. Popularne aktualnie oprogramowanie koduje dostęp do systemu komputerowego oraz zebranych w nim danych. W celu usunięcia blokady hakerzy wymagają od ofiar zapłacenia okupu.

Ransomware najczęściej dociera do ofiar podszywając się za fakturę do opłacenia lub załącznik w formie CV. Kliknięcie pliku powoduje początek procesu szyfrowania posiadanych na komputerze danych. Drugim, równie popularnym sposobem jest ukrycie ataku cybernetycznego w formie wykupowanych przez przestępców reklam na stronach internetowych. Wykorzystują one słabości przeglądarki i ich wtyczek. Kiedy użytkownik kliknie widoczną na stronie reklamę komponent z ransomware automatycznie rozpoczyna instalację na komputerze ofiary.

Spyware

Pobieranie plików nieznanego pochodzenia może stać się powodem ściągnięcia na sprzęt oprogramowania szpiegującego. Pozostając ukryte w systemie gromadzi ono informacje na temat ruchu w sieci czy sposobów logowań. Trudno jest je wykryć, bo na pierwszy rzut oka nie pozostawia po sobie żadnych śladów – równocześnie przekazując dane do osób trzecich.

Aktualnie najpopularniejszym przykładem tej formy ataku cybernetycznego jest oprogramowanie Pegasus. Program dedykowany do śledzenia poprzez telefony komórkowe wdrożony został prawdopodobnie w 2013 roku. Jak wskazało międzynarodowe śledztwo, prowadzone m.in. przez Amnesty International, w ostatnich latach system zakupiony został przez służby z około 50 państw i wykorzystywany był do podsłuchiwania łącznie ok. 50 tys. ofiar – m.in. aktywistów, prawników, biznesmenów czy urzędników państwowych.

Phishing i pharming

Celem zarówno pierwszego, jak i drugiego ataku jest zdobycie bezpośrednio od użytkownika danych potrzebnych do zalogowania na posiadane przez niego konto. O phishingu wspominaliśmy już przy okazji artykułu „3 najprostsze metody łamania haseł”.

Pharming przybiera natomiast dwie formy. Pierwsza z nich różnymi sposobami infekuje komputer użytkownika, a gdy ten wchodzi na stronę płatności z zamiarem zalogowania, złośliwe oprogramowanie odsyła go na fałszywą, specjalnie przygotowaną kopię, skąd kradnie jego dane. Druga forma – o wiele groźniejsza – infekuje cały serwer DNS. Oznacza to, że każdy z użytkowników, wchodzących na prawdziwą stronę, np. banku, automatycznie zostaje przekierowany prosto w sidła hakerów.

DDoS

W tym przypadku ofiarami padają całe strony internetowe. Ataki DDoS skierowane są przede wszystkim w znane serwery – strony banków lub instytucji publicznych. Celem tego rodzaju ataku cybernetycznego jest uniemożliwienie ich działania przez zalanie napływem danych z tysięcy zainfekowanych komputerów. Powoduje to spowolnienie strony do granic możliwości, a w konsekwencji odebranie szans na wejścia przez kogokolwiek z zewnątrz.

Pobudki do takich działań mogą być różne – atak konkurencji, próba uzyskania okupu lub odebranie możliwości zdobycia informacji. W styczniu 2022 roku firma Microsoft poinformowała swoich odbiorców, że udało jej się pozytywnie rozprawić z atakiem DDoS wymierzonym w klientów platformy Azure w Azji. Atak cybernetyczny miał przepustowość 3,47 Tb/s i szybkości 340 milionów pps. Pochodził on z około 10 000 źródeł zlokalizowanych w różnych miejscach na świcie. Firma przypuszcza, że był to największy, jak na razie, zgłoszony atak w historii.

Jak zadbać o bezpieczeństwo w sieci – swoje i swojej firmy?

Cybersecurity Ventures wylicza, że do 2025 roku koszty ponoszone przez firmy w związku z ochroną oraz neutralizacją skutków ataków cybernetycznych przekroczą 10,5 bln dolarów. To ponad 3-krotnie więcej niż było ledwie w 2015 roku.

Zastanawiając się jak odpowiednio zabezpieczyć własną firmę warto kierować się zasadą: Zabezpiecz wszystko, bo wszystko może stać się potencjalnym celem. Jak wielka jest skala ataków i jak często się one trafiają zobaczyć możemy poprzez dedykowane strony typu Live Cyber Threat Map, pokazujące ich ilość i aktualne kierunki.

Na co powinniśmy zwracać jednak szczególną uwagę chcąc się ochronić?

Ochrona danych i kopie zapasowe

Przyglądając się najczęstszym atakom cybernetycznym widać, że jednym z najistotniejszych zagrożeń jest utrata danych. Przechowywanie ich w jednym miejscu, na wewnętrznych serwerach i bez kopii zapasowych to igranie z losem.

Rozwiązaniem może być chmura. Temat ten podejmowaliśmy już kilkukrotnie przedstawiając możliwe formy jej zastosowań. Ze względu na swoją specyfikę to rozwiązanie wygodne, ekologiczne i chronione przez największe firmy w świecie IT.

Aktualizacja oprogramowania

Często ataki cybernetyczne są w stanie przeniknąć przez zabezpieczenia, wykorzystując znane w nich luki, dla których pomimo, że istnieją już poprawki, to nie zostały one jeszcze zaimplementowane.

Testowanie kodu

Rutynowe audyty oraz kontrole powinny wejść w nawyk każdej organizacji. Daje to szansę na wcześniejsze wykrycie zagrożeń i wzmocnienie bezpieczeństwa sieci.

Zabezpieczanie punktów końcowych

Najsłabszym punktem zabezpieczeń w przedsiębiorstwach są często właśnie ich punkty końcowe – urządzenia takie jak laptopy i telefony komórkowe. Do ich obrony służą rozwiązania EPS (Endpoint Security Solution), które chronić mają końcowe urządzenia przed złośliwymi atakami.

Zapewnianie szkoleń

Najważniejsza jednak w ochronie przed cyberatakami jest świadomość z czym możemy mieć do czynienia. Dlatego tak istotne jest zapewnianie ciągłych szkoleń dla pracowników oraz informowanie ich o tym jak dbać o bezpieczeństwo.

Z roku na rok ilość nowych urządzeń podłączonych do sieci rośnie równie szybko co lista zagrożeń ze strony złośliwego oprogramowania i hakerów. Zapewnienie cyberbezpieczeństwa w firmie to aktualnie jedno z najważniejszych wyzwań jakie stawia współczesność przed przedsiębiorcami. Obserwując jak wielka jest skala podejmowanych ataków musimy pozostawać czujni, bo tak jak wedle zasady „lepiej zapobiegać niż leczyć”.