Czy moje konto jest bezpieczne? 3 najprostsze metody łamania haseł

Rejestrując się w nowych miejscach, zawsze jesteśmy proszeni, aby stworzyć silne hasło, które będzie zabezpieczeniem naszego konta. Podczas gdy część użytkowników Internetu bierze sobie do serca tę radę, pozostali stąpają po kruchym lodzie.

Efekty tego podejścia regularnie „podziwiamy” w związku z atakami hakerskimi skutkującymi wyciekami danych użytkowników popularnych portali internetowych, serwisów webmail czy sieci społecznościowych. Ale nawet jeśli Twoje hasło nie brzmi „haslo123”, nadal musisz zachować czujność – hakerzy dysponują szeroką gamą programów do łamania zabezpieczeń.

Narzędzia te nie muszą być niezwykle skomplikowanymi algorytmami, aby skutecznie wykradać dane. Wręcz przeciwnie, wiele z nich opiera się na prostych rozwiązaniach. W dzisiejszym artykule przedstawię kilka „klasycznych” metod pozyskiwania naszych haseł – wierzchołek góry lodowej, o którym zawsze należy pamiętać przy tworzeniu jakiegokolwiek konta w sieci.

Bruteforce, czyli siłowanie się z hasłem

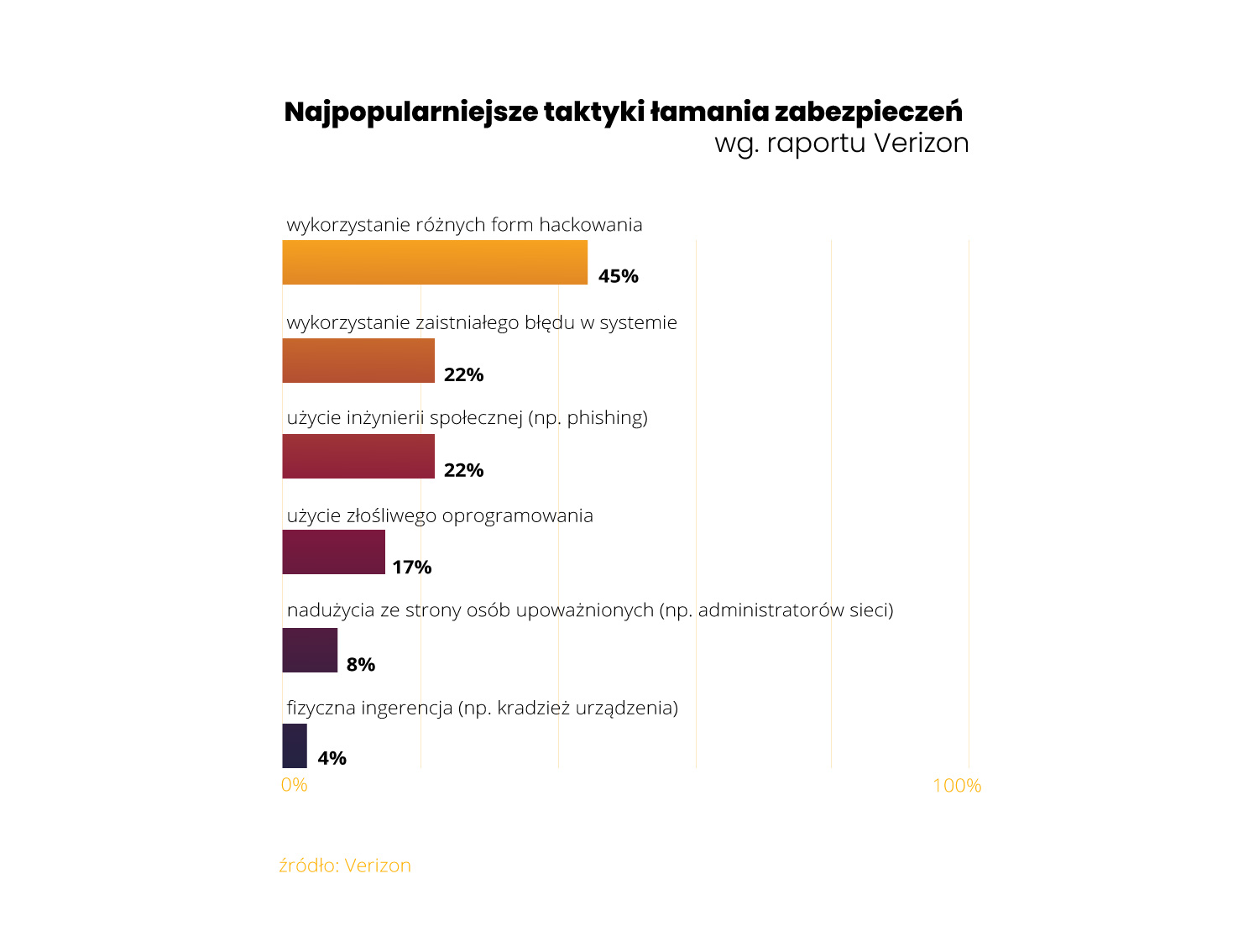

Ta próba ataku siłowego jest najczęściej używanym sposobem przejęcia kontroli nad kontem użytkownika i jego danymi. Zgodnie badaniami z przeprowadzonymi przez Verizon w 2020 roku metoda ta stanowiła 80% kradzieży poufnych informacji. Powód jej popularności jest prosty – nie należy ona do najbardziej skomplikowanych. Na nasze szczęście, mimo, że atak bruteforce jest prosty do przeprowadzenia, stanowi on mało skuteczne narzędzie, przed którym można obronić się stosunkowo łatwo.

Bruteforce wykorzystuje nieskomplikowany mechanizm sprawdzający po kolei wszystkie możliwe kombinacje cyfr, liter i znaków specjalnych. W ten sposób możliwe jest skuteczne odgadnięcie dowolnego hasła, ale narzędzie potrzebuje do tego dużej ilości czasu – a im więcej znaków w naszym kodzie zabezpieczającym, tym bardziej zwiększa się ilość możliwości, co przekłada się na wydłużenie działania algorytmu. Daje nam to więcej czasu na wykrycie i zablokowanie ataku. Dodatkowo, jeśli strona posiada mechanizm ograniczania ilości prób wpisywania niepoprawnego hasła lub stosuje mechanizm CAPTCHA, sama jest w stanie powstrzymać bruteforce.

Pomimo widocznych niedoskonałości, nie powinniśmy ignorować tego rodzaju ataku. Jeśli hasło ma mniej niż 12 znaków, będzie łatwym celem – pamiętajmy, że im silniejsze i bardziej skomplikowane frazy wykorzystujemy, tym bezpieczniej możemy czuć się w Internecie.

Hasła prosto ze słownika

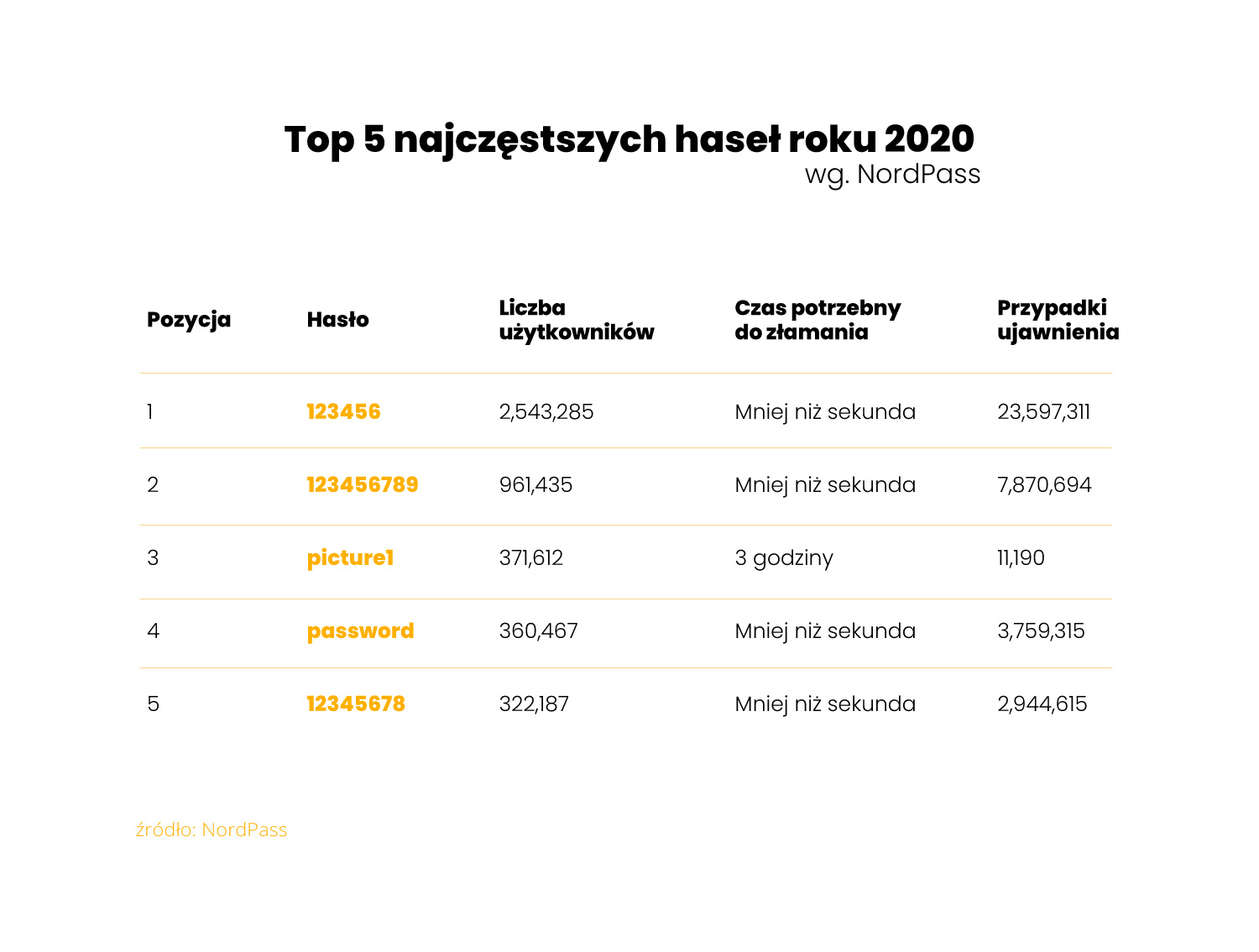

Atak słownikowy jest zbliżony do ataku typu bruteforce, jednak zamiast prób sprawdzania po kolei każdej kombinacji znaków, wykorzystuje już istniejące słowa. Wyrazy te mogą pochodzić na przykład z tradycyjnego słownika języka polskiego lub z bazy haseł, które zostały udostępnione w Internecie podczas wcześniejszych wycieków danych. W ten sposób atakujący znacznie szybciej może uzyskać dostęp do naszego konta. Atak słownikowy jest skuteczniejszy niż bruteforce, ale tylko w przypadku, gdy hasło składa się z często używanych, powszechnych fraz.

Jak możemy ochronić się przed atakującym? Przy wymyślaniu hasła dobrą praktyką jest sprawdzenie, czy nasz pomysł nie znajduje się już w jednej z baz skradzionych danych logowania, które kiedykolwiek wcześniej przedostały się do Internetu. Należy mieć na uwadze to, że powinniśmy używać różnych haseł w różnych miejscach. W ten sposób w przypadku wycieku danych z jednego portalu nasze pozostałe konta pozostaną bezpieczne. Pamiętajmy też o tym, że nasz klucz będzie stanowił łatwy cel, jeśli do jego stworzenia użyliśmy prostych wyrazów lub popularnych fraz. Jeśli więc myślicie o wykorzystaniu w haśle tekstu ulubionej piosenki, polecam rozważyć inne opcje. Brak uzupełnienia klucza o dodatkowe cyfry lub symbole również może stanowić zagrożenie dla bezpieczeństwa konta

Wymyślanie unikatowych kluczy i zarządzanie wieloma hasłami jest bardzo trudne, dlatego najlepszym rozwiązaniem jest korzystanie z menedżera haseł. Pozwala to na łatwe generowanie skomplikowanych kodów zabezpieczających, których sami nie musimy zapamiętywać – program zrobi to za nas.

Złowieni na hac(k)zyk

Powyższe metody ataku na nasze hasła mają jedną wspólną cechę: przeprowadzane są bez naszego zaangażowania. Polujący na nasze dane hacker polega w nich na błędach, które już popełniliśmy: nieumiejętnie lub niedbale przygotowanych hasłach. Inne techniki wyłudzania danych idą o krok dalej. Wiele z nich opiera się na stosowaniu inżynierii społecznej i manipulacji, aby doprowadzić do sytuacji, w której to my sami oddajemy atakującym dostęp do naszego konta. Jedną z takich metod jest phishing.

Jej założenie opiera się na wykorzystaniu fałszywych wiadomości zaprojektowanych tak, by wyłudzić od nas wrażliwe dane. Mogą one zarówno zachęcać nas do podania naszych haseł poprzez zmyślne manipulacje (np. podszywanie się pod pracowników usługi, w której posiadamy konto), jak i korzystać ze złośliwego oprogramowania mającego na celu kradzież cennych informacji.

W obliczu ataków tego rodzaju nawet najbardziej zmyślne hasła nie zapewniają nam bezpieczeństwa. Jedynym skutecznym sposobem na ochronę przed phishingiem jest zachowanie czujności i ostrożności. Techniki stosowane przez oszustów preferujących tę metodę wyłudzania danych są niestety bardzo zróżnicowane i usprawniane na bieżąco – ich dokładne opisanie i omówienie jest więc tematem na osobny artykuł.

Nasze dane tylko dla nas

Niezależnie od tego czy w danej chwili korzystamy z poczty, czy z portalu społecznościowego, zależy nam na tym, aby nasze dane pozostały jawne tylko dla nas samych i nie stały się kolejnym hasłem w słowniku wykorzystywanym przez złośliwe oprogramowanie. Aby pozostać spokojnymi o bezpieczeństwo prywatnych informacji, musimy pamiętać o podstawowych zasadach funkcjonowania w Internecie. Za priorytet powinniśmy stawiać zabezpieczanie kont silnymi hasłami, które będą w stanie ochronić je przed atakami hakerów.

Nawet najmniej skomplikowany algorytm może złamać hasło, jeśli będzie ono zbyt proste. Mając na uwadze to, że samodzielne wymyślanie kodów zabezpieczających wymaga dużego wysiłku – zarówno przy próbie stworzenia silnego klucza, jak i później przy zapamiętaniu go, pamiętajmy o istnieniu technologii, która ułatwi nam to zadanie i nie miejmy oporów przed korzystaniem z niej.