Bezpieczne logowanie wg. Microsoftu – czyli kilka słów o AAD

Ustawienie Bardzo Trudnego Hasła nie wystarcza już, aby zapewnić bezpieczeństwo konta – w dzisiejszych czasach wykradnięcie naszych danych stało się dużo prostsze. Między innymi z tego powodu Microsoft zaleca swoim użytkownikom (a w szczególności użytkownikom biznesowym) korzystanie z innych form ochrony konta. W dzisiejszym artykule przybliżę Wam jak to wygląda w praktyce.

Autoryzacja a autentykacja? A może uwierzytelnianie?

Zacznijmy od podstaw, czyli wyjaśnienia pojęć, które przez zwyczajną zbieżność nazw mogą wprowadzać nas w błąd. Autoryzacja a autentykacja: to dwa myląco podobne słowa oznaczające dwie różne (choć w pewien sposób ze sobą powiązane) rzeczy. Pierwsze z nich jest proste i dość powszechnie znane z komunikatów, które często napotykamy przy jakichkolwiek próbach logowania.

Autoryzacja jest bowiem procesem nadawania uprawnień podmiotowi (czyli poszczególnej osobie, programowi lub procesowi – przykładem jest np. rola administratora) do dostępu do określonych zasobów. Wymaga ona jednak wcześniejszego uwierzytelnienia, czyli weryfikacji tożsamości użytkownika poprzez proces logowania. I to właśnie uwierzytelnianie znane jest również pod nazwą autentykacji*.

AAD – czyli autentykacja w wydaniu Microsoftu

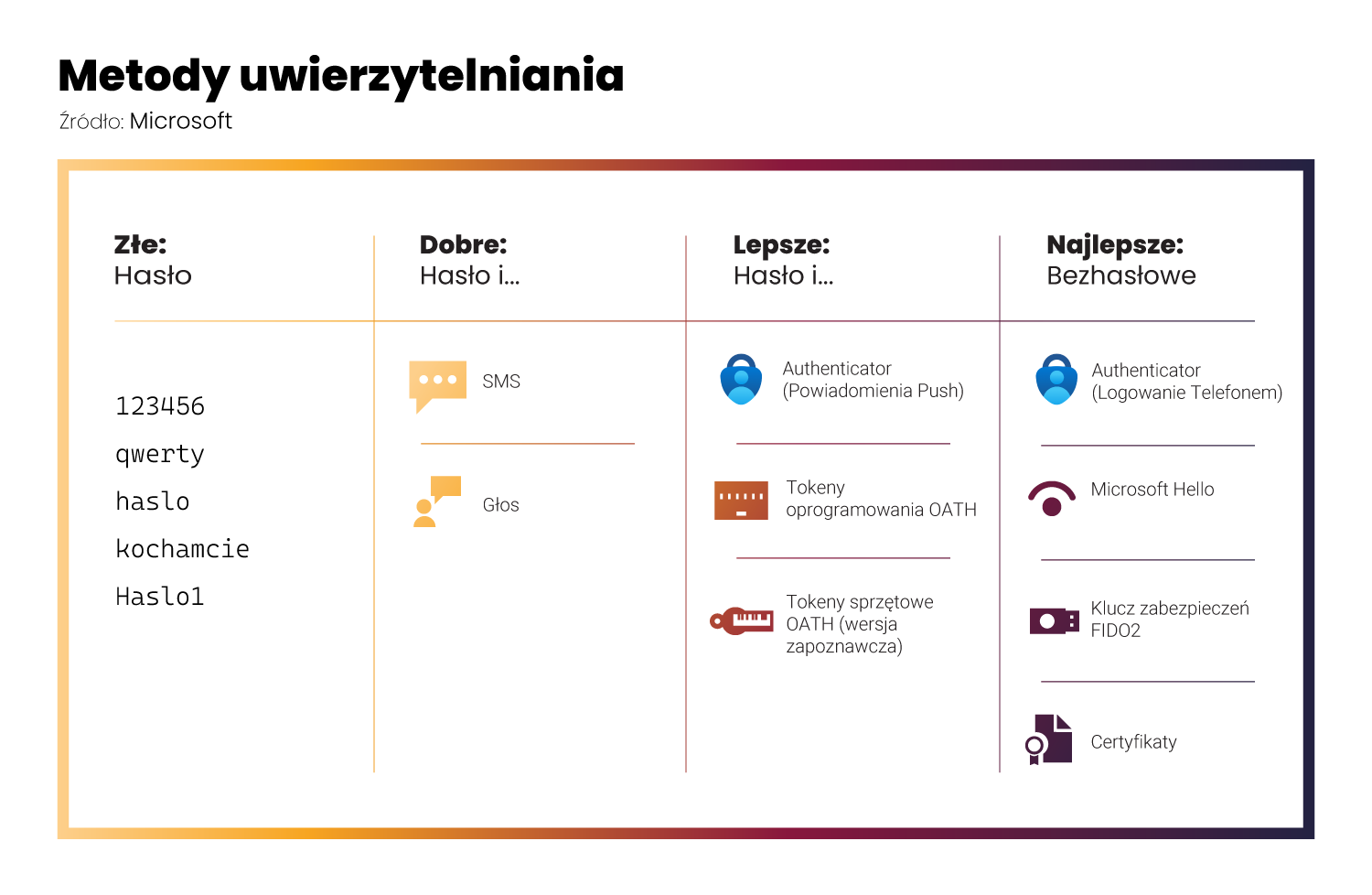

Tyle jeśli chodzi o terminologię (i teorię). Teraz przyjrzyjmy się podejściu do autentyfikacji ze strony Microsoftu, czyli Azure Active Directory. Sama usługa opisana jest na odpowiadającej jej stornie słowami: „Zabezpiecz swoje środowisko za pomocą zarządzania tożsamościami i dostępem w wielu chmurach” – i właściwie celnie opisują one ideę stojącą za AAD. Dedykowane przedsiębiorstwom rozwiązanie ma na celu ochronę przed cyberatakami między innymi za pomocą licznych metod uwierzytelniania. W dedykowanej AAD dokumentacji znajdziemy ich zgrabne podsumowanie.

Już pierwszy rzut oka na zamieszczoną w artykule infografikę jasno pokazuje gdzie według Microsoftu znajduje się miejsce hasła w nowoczesnym podejściu do bezpieczeństwa w sieci. Zaleceniem firmy jest odejście od tradycyjnych metod na rzecz bezpieczniejszych form autentykacji – a dokładniej, uwierzytelniania wieloskładnikowego (multi-factor authentication). I choć pewnie każdy z nas dobrze zna to rozwiązanie z innych platform (chociażby Google’a lub Facebook’a), to Microsoft kładzie na nie jeszcze większy nacisk.

Metody autentykacji w AAD

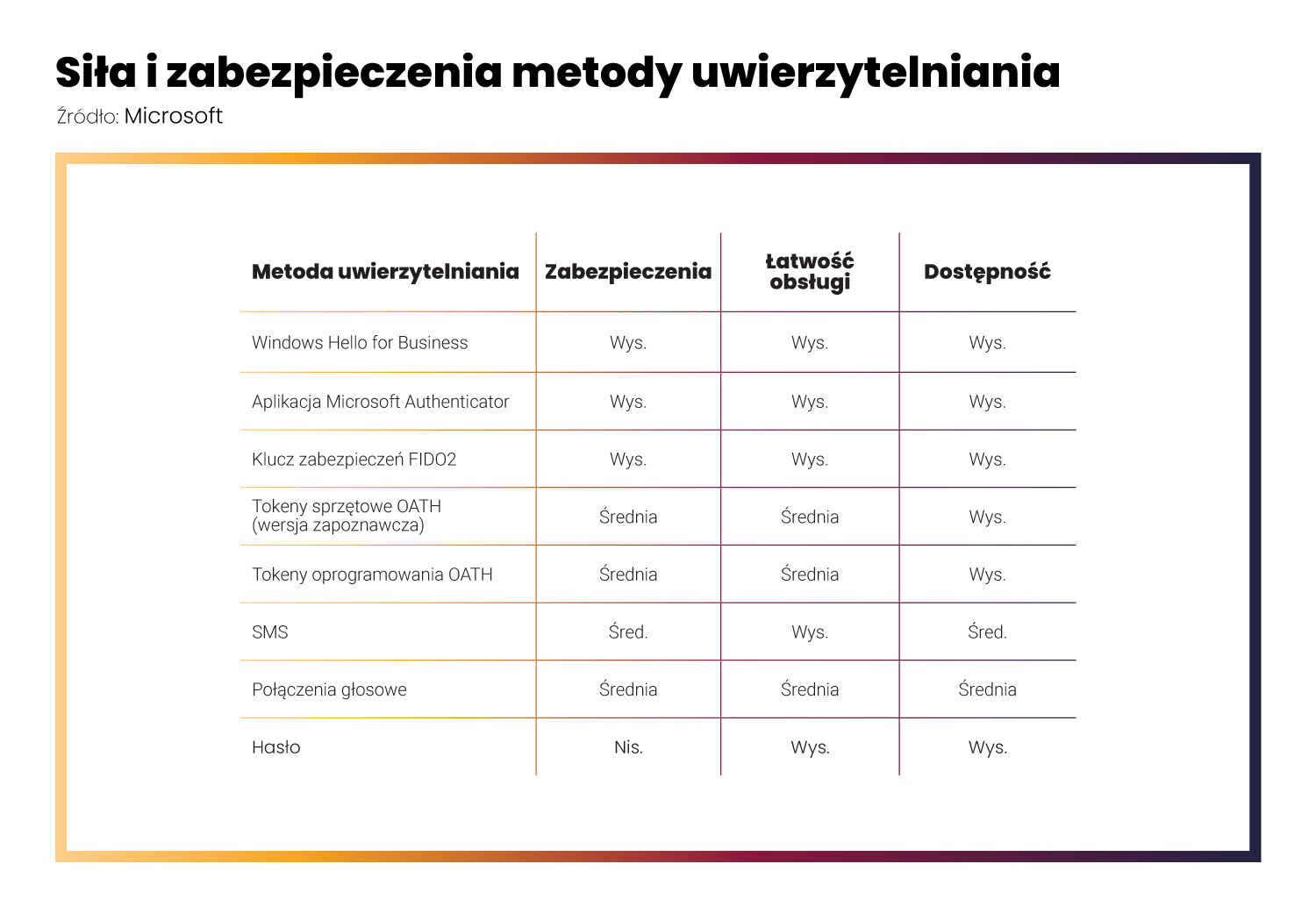

Azure oferuje liczne metody uwierzytelniania konta, zachęcając nas do ich aktywnego wykorzystania zamiast standardowej praktyki logowania hasłem i loginem. Im więcej składników procesu autentykacji, tym bezpieczniejsze jest nasze konto. Jeśli martwicie się, że przechodzenie przez liczne etapy weryfikacji będzie dla Was męczące, to już uspokajam: jeżeli Wasza organizacja jest wpięta w chmurę Azure za pomocą Intune’a, proces ten można ograniczyć do minimum. Wyjątkiem są oczywiście sytuacje, kiedy aplikacja wykryje podejrzaną aktywność i dla naszego bezpieczeństwa będzie prosiła o dodatkową weryfikację.

Dwa najważniejsze według mnie rozwiązania proponowane przez Microsoft to:

Windows Hello dla firm – czyli logowanie się za pomocą danych biometrycznychbMicrosoft definiuje w ten sposób różne formy potwierdzenia osobowości: kod PIN oraz wszelkie rodzaje uwierzytelnień biometrycznych (skan linii papilarnych, siatkówki oka lub rozpoznania twarzy). Sami decydujemy, jaki gest będzie najlepiej sprawdzał się w naszym przypadku.

Klucz zabezpieczeń FIDO2 – rozwiązanie kryptograficzne, które wykorzystuje model skalowanego klucza publicznego generującego nową parę kluczy dla każdej podpiętej usługi. Dzięki temu jedno fizyczne urządzenie może obsługiwać logowanie na różnych platformach przy zachowaniu pełnej prywatności.

Wszystko w jednym miejscu

Powyżej skupiłem się przede wszystkim na aspekcie bezpieczeństwa gwarantowanego przy korzystaniu z AAD. Jednak poza ochroną przed cyberatakami stosowanie autentykacji Microsoftu daje nam także dużo komfortu związanego uporządkowaniem ważnych dla nas rzeczy w jednym miejscu. Jedno konto wystarcza nam do zintegrowania się ze wszystkimi aplikacjami – po zalogowaniu się do niego na danym urządzeniu nie musimy przechodzić po kolei przez kolejne uwierzytelniania.

Co więcej, nawet jeśli w jakiś sposób nasze dane fatycznie zostaną wykradzione, to bez problemu możemy zablokować dostęp do wszystkich zintegrowanych aplikacji za pomocą jednego przycisku – blokada konta działa natychmiastowo na wszystkich podpiętych usługach.

Współpraca między firmami

Na sam koniec warto wspomnieć o nowej funkcjonalności AAD, która na pewno przyda się tym z Was, którzy pracują różnych organizacjach. Każdy, kto pracował kiedykolwiek z zewnętrznym klientem, dobrze wie jak irytujące i czasochłonne może być wymienianie informacji między dwiema firmami pracującymi np. na osobnych SharePointach. Owszem, pewne formy udostępniania plików istniały, ale korzystanie z nich przy zachowaniu pełnego spokoju o bezpieczeństwo przekazywanych danych było czasochłonne i frustrujące.

I tutaj również pomoże nam AAD, które od niedawna umożliwia integrację między dwiema osobnymi organizacjami. Dzięki tej zmianie możemy stworzyć wspólny kanał w SharePoint (a ostatnio także i w Teamsie) pozwalający na wymianę plików, przekazywanie informacji i utrzymywanie wygodnej komunikacji bez konieczności logowania się na konto założone nam w partnerskiej firmie.